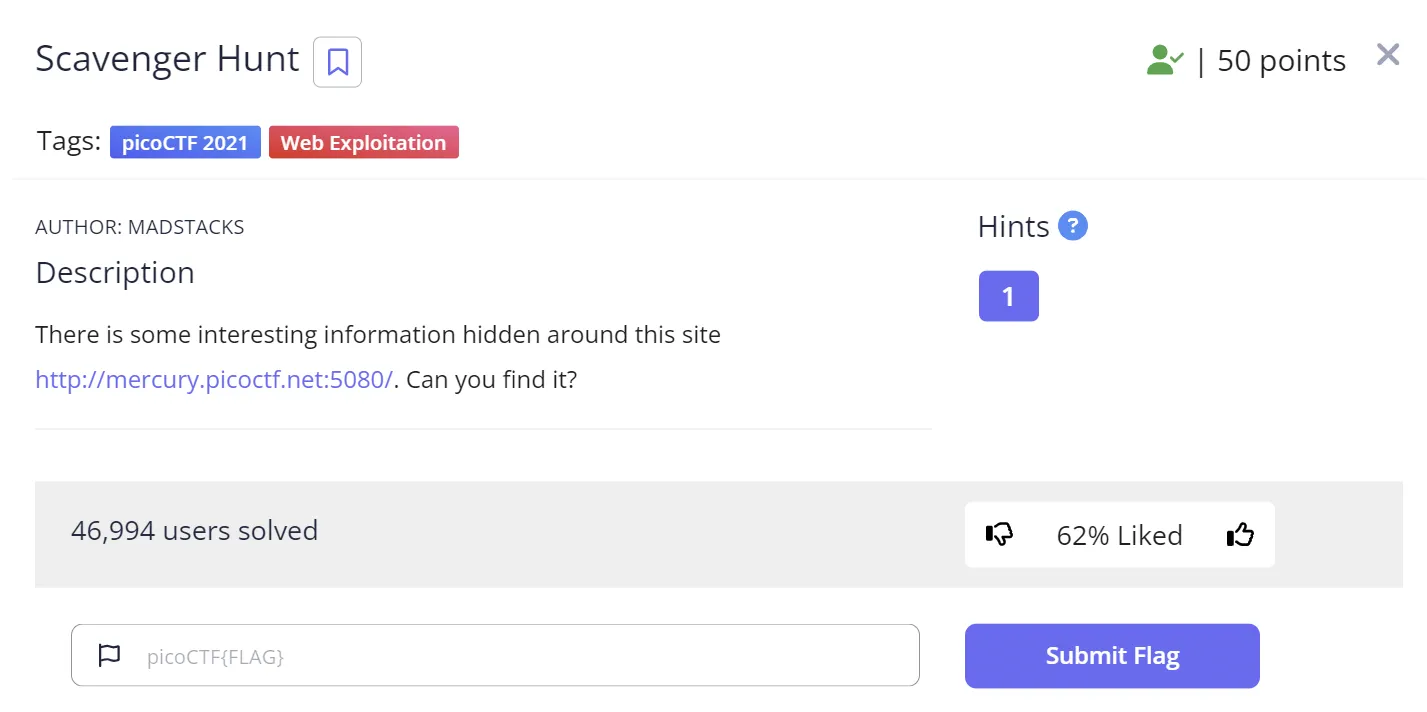

Problem

hint 1 : You should have enough hints to find the files, don't run a brute forcer.

Solution

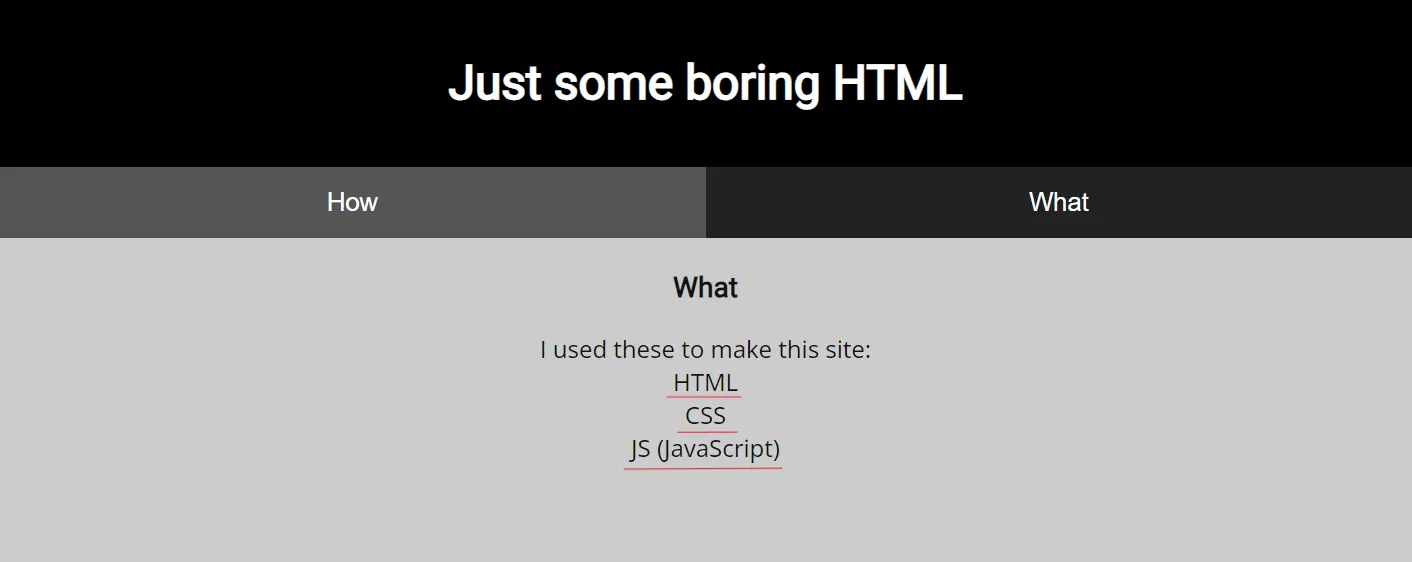

1. 문제 링크 접속.

2. "How"를 보면 HTML. CSS, JS(JavaScript)로 사이트가 구성됨을 확인.

3. 개발자 도구 "Source"의 HTML 코드에서 첫 번째 flag 조각 발견.

4. CSS 코드에서 두 번째 flag 조각 발견.

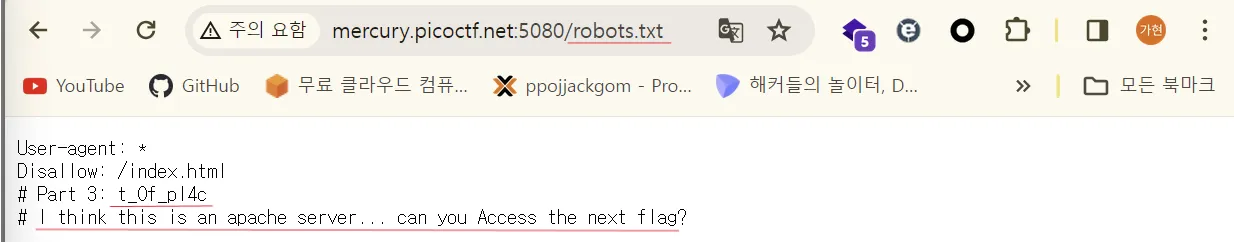

5. JS 코그에서 세 번째 flag 조각 힌트 발견.

6. 힌트에서 "robots.txt" 유추

7. "robots.txt"에서 세 번째 flag 조각 발견 및 네 번째 flag 조각 힌트 발견.

8. 힌트를 통해 ".htaccess" 유추

[Apache2] .htaccess 설정 파일 사용하기

.htaccess란 htaccess는 'hypertext acess'의 약자로 디렉토리에 대한 설정 옵션을 제공한다. Apache 웹 서버에서 apache2.conf 또는 sites-enabled 파일을 확인해보면 다음과 같이 태그를 통해 파일이 위치한 경로

doqtqu.tistory.com

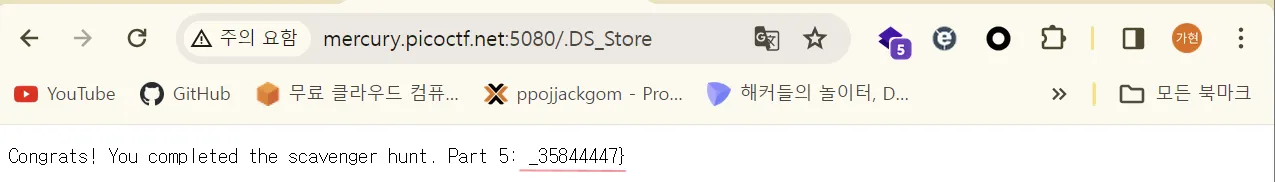

9. ".htaccess"에서 네 번째 flag 조각 발견 및 다섯 번째 flag 조각 힌트 발견.

10. 힌트를 통해 ".DS_Store" 유추

Mac OS X의 숨겨진 파일들과 디렉토리

Mac OS X의 숨겨진 파일들과 디렉토리들 옮긴 글 - Mac OS X Hidden Files & Directories Mac OS X 볼륨에는 상당히 많은 파일들과 디렉토리들(폴더들)이 Finder에서는 보이질 않습니다. 대부분은, 그럴만한 이유

aginamu.com

11. ".DS_Store" 에서 마지막 flag 조각 발견

12. flag: picoCTF{th4ts_4_l0t_0f_pl4c3s_2_lO0k_35844447}

결론

- 소스 코드 분석으로 문제 해결

'Study > CTF' 카테고리의 다른 글

| picoCTF: Some Assembly Required 1(Web) (0) | 2025.01.22 |

|---|---|

| picoCTF: where are the robots(Web) (0) | 2025.01.22 |

| Lord of SQLInjection: goblin (0) | 2025.01.21 |

| Lord of SQLInjection: cobolt (0) | 2025.01.21 |

| Lord of SQLInjection: gremlin (0) | 2025.01.21 |